ACTIVE DIRECTORY AND ENTRA

מושגים:

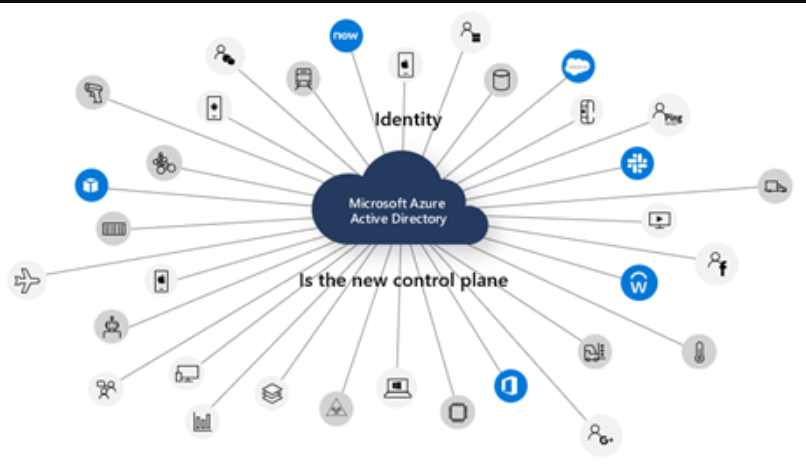

1.IDENTITY : זהות המשויכת ל-DOMAIN או לארגון ומנוהלת ע"י מערכת ייעודית לניהול זהויות. דוגמא: בארגונים שעובדים ON-PREMIS נוכל למצוא את ACTIVE DIRECTORY כמערכת לניהול זהויות. זהות היא כל אובייקט שיעול לקבל על עצמו מידע עם פרטים מזהים: שם, תפקיד, כתובת דוא"ל וכו'..

2. IDP: IDENTITY PROVIDER– המערכת שמנהלת את הזהויות עבור הארגון.

הערה: המערכת לא חייבת להיות AD , היא יכולה לעבוד עם AD.

3. ACTIVE DIRECTORY: מוצר של MICROSOFT לניהול זהויות ב ON- PREMIS.

כאשר ארגון מתנהל בעולמות ה-ON PREMIS עם ACTIVE DIRECTORY שאלת הסנכרון של הזהויות לענן AZURE צריכה לקבל מענה ב-AZURE . עד אמצע שנת 2023 ה-SERVICE ב-AZURE המקביל ל-ACTIVE DIRECTORY נקרא AZURE ACTIVE DIRECTORY.

מאמצע שנת 2023 השם של ה-SERVICE הוחלף ל: ENTRA ID .

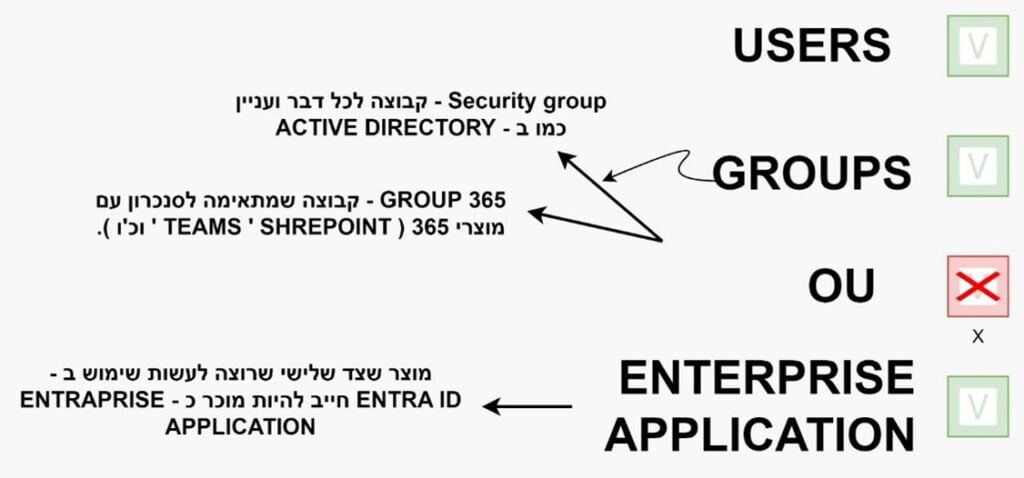

מה מספק לנו ENTRA ID?

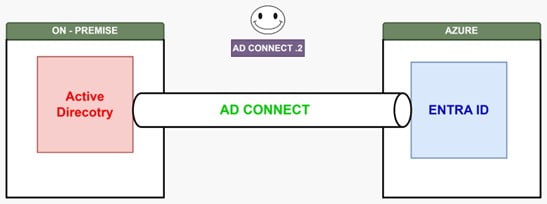

AD CONNECT:

כאשר ארגון המנהל את הזהויות שלו ב-ACTIVE DIRECTORY . ניתנת לו האפשרות לסנכרן את הזהויות ל-ENTRA ID ע"י SERVICE בשם AD CONNECT.

אותו AD CONNECT יודע לסנכרן את המידע מה-ACTIVE DIRECTORY לכיוון ENTRA ID כולל כל המידע הרלוונטי על הזהויות כך שיתקבלו בצורה טבעית ותקינה ב-AZURE ב-ENTRA ID.

SELF- SERVICE PASSWORD RESET:

- אחת היכולות המודרניות ב-AZURE היא היכולת לאפס סיסמא של משתמש עבור עצמו בקלות ובנגישות.

- ההרשאות הדרושות לביצוע הפעולה אינן חייבות להיות הגבוהות ביותר.

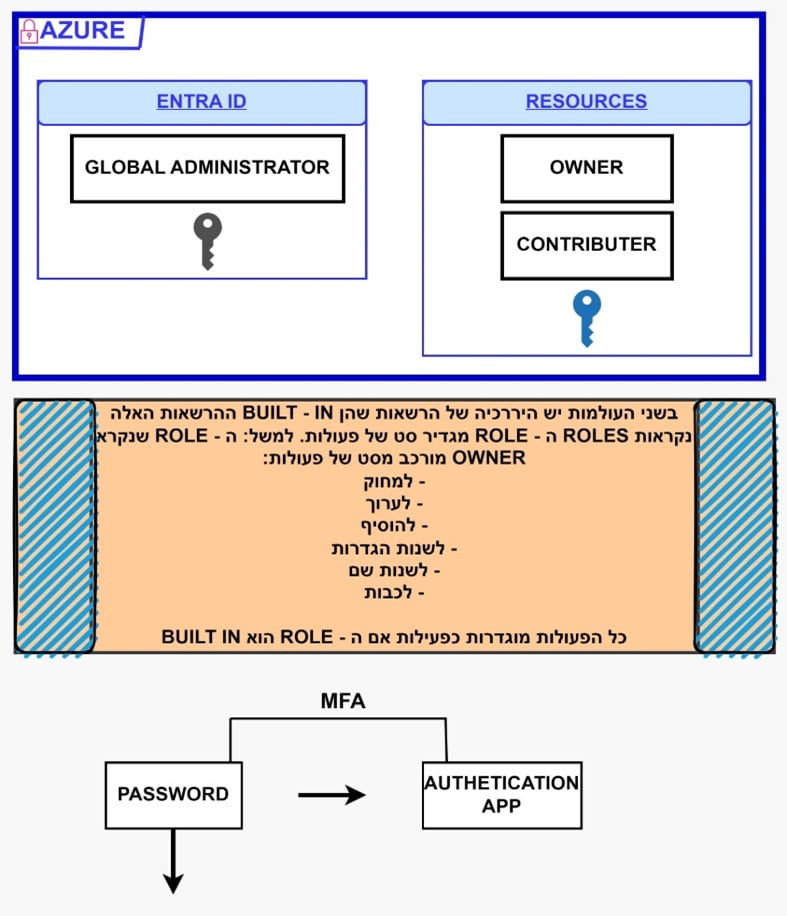

בשני העולמות יש היררכיה של הרשאות שהן BUILT-IN ההרשאות האלה נקראות ROLES . ה-ROLE מגדיר סט של פעולות. למשל, ה-ROLE שנקרא OWNER מורכב מסט של פעולות:

-למחוק,

-לערוך

-להוסיף

-לשנות הגדרות

-לשנות שם

-לכבות

כל הפעולות מוגדרות כפעילות אם ה-ROLE הוא BUILT-IN.

אם היינו רוצים ליצור ROLE מותאם אישית המשמעות הייתה לקבל פעולות באופן פרטני לכדי ROLE חדש למשל: במקום ROLE שכולל 8 פעולות ליצור ROLE חדש עם 6 פעולות מתוך אותן ה-8 ולקרוא לו בשם אחר.

הבהרה חשובה:

לכל RESOURCE יש ROLE אוניברסליים שנמצאים בכל RESOURCE (כמו OWNER) ויש ROLES שמותאמים ל-RESOURCE הספציפי הזה.

כלומר: לכל RESORCE יש עולם שלם של ROLES שמתאימים רק לו ולא ל-RESOURCES אחרים.

RBAC:

PIM (PRIVILEGED IDENTITY MANAGEMENT) PIM הוא מנגנון המסייע לשלוט על שיוך ROLES למשתמשים . ע"י שימוש ב-PIM נוכל להגביל שייך משתמש ל-ROLE ע"י קביעת טווח זמן ובקשת אישור משתמש ממונה או מהמשתמש המבקש בעצמו. עבודה עם PIM עובדת על היבטים מתקדמים של SECURITY .